13 Jun Check Point Software | Επιθέσεις μέσω Discord: Η Σκοτεινή Πλευρά των Προσκλήσεων

Το Discord είναι μια ευρέως χρησιμοποιούμενη και αξιόπιστη πλατφόρμα που προτιμάται από παίκτες, κοινότητες, επιχειρήσεις και άλλους που χρειάζονται να συνδεθούν με ασφάλεια και ταχύτητα. Σε πρόσφατη έρευνα, η Check Point Research (CPR) αποκάλυψε ένα ελάττωμα στο σύστημα προσκλήσεων του Discord που επιτρέπει στους εισβολείς να καταλαμβάνουν ληγμένους ή διαγραμμένους συνδέσμους πρόσκλησης και να ανακατευθύνουν κρυφά ανυποψίαστους χρήστες σε κακόβουλους διακομιστές. Οι σύνδεσμοι πρόσκλησης που δημοσιεύτηκαν από αξιόπιστες κοινότητες πριν από μήνες σε φόρουμ, μέσα κοινωνικής δικτύωσης ή επίσημες ιστοσελίδες θα μπορούσαν πλέον να οδηγήσουν αθόρυβα τους χρήστες στα χέρια εγκληματιών του κυβερνοχώρου.

Η Check Point Research (CPR) παρατήρησε επιθέσεις στον πραγματικό κόσμο στις οποίες οι απειλητικοί παράγοντες αξιοποίησαν τους συνδέσμους που είχαν παραβιαστεί για να αναπτύξουν εξελιγμένα σχήματα ηλεκτρονικού “ψαρέματος” (phishing) και καμπάνιες κακόβουλου λογισμικού. Αυτές περιελάμβαναν μολύνσεις πολλαπλών σταδίων που διέφυγαν την ανίχνευση από εργαλεία προστασίας από ιούς και ελέγχους sandbox, μεταφέροντας τελικά κακόβουλο λογισμικό όπως το AsyncRAT και το Skuld Stealer. Ακολουθούν λεπτομερής ανάλυση της επίθεσης και πρακτικές συμβουλές για προστασία του κοινού από τέτοιες επιθέσεις.

Ο Κρυμμένος Κίνδυνος στους Σύνδεσμους Πρόσκλησης του Discord

Το Discord προσφέρει διάφορους τύπους συνδέσμων πρόσκλησης: προσωρινούς, μόνιμους και προσαρμοσμένους (προσαρμοσμένους) συνδέσμους. Οι προσωρινοί σύνδεσμοι λήγουν μετά από ένα καθορισμένο χρονικό διάστημα, οι μόνιμοι σύνδεσμοι δεν λήγουν ποτέ, ενώ οι σύνδεσμοι προσαρμοσμένων είναι προσαρμοσμένες διευθύνσεις URL διαθέσιμες μόνο σε διακομιστές με premium κατάσταση (Επίπεδο 3 Boost). Η έρευνά μας αποκάλυψε ότι οι εισβολείς μπορούν να εκμεταλλευτούν τον τρόπο με τον οποίο το Discord διαχειρίζεται τους ληγμένους ή διαγραμμένους κωδικούς πρόσκλησης — ειδικά τους συνδέσμους vanity. Όταν ένας προσαρμοσμένος σύνδεσμος πρόσκλησης λήξει ή ένας διακομιστής χάσει την ενισχυμένη κατάστασή του, ο κωδικός πρόσκλησης μπορεί να γίνει ξανά διαθέσιμος. Οι εισβολείς μπορούν στη συνέχεια να διεκδικήσουν τον ίδιο κωδικό και να ανακατευθύνουν τους χρήστες σε έναν κακόβουλο διακομιστή.

Σε πολλές περιπτώσεις, οι χρήστες συναντούν αυτούς τους συνδέσμους σε παλιές, αξιόπιστες πηγές και δεν έχουν κανένα λόγο να υποψιάζονται ότι κάτι δεν πάει καλά. Για να χειροτερέψουν τα πράγματα, η εφαρμογή Discord μερικές φορές δίνει στους χρήστες την ψευδή εντύπωση ότι οι προσωρινοί σύνδεσμοι έχουν γίνει μόνιμοι, γεγονός που συμβάλλει στην αύξηση των κωδικών που μπορούν να παραβιαστούν.

Από Αξιόπιστους Συνδέσμους σε Κακόβουλους Διακομιστές

Μόλις ένας σύνδεσμος πρόσκλησης παραβιαστεί, οι εισβολείς ανακατευθύνουν τους χρήστες σε κακόβουλους διακομιστές που μιμούνται τους νόμιμους διακομιστές του Discord. Οι νεοφερμένοι συνήθως διαπιστώνουν ότι τα περισσότερα κανάλια είναι κλειδωμένα, εκτός από ένα που ονομάζεται “επαλήθευση”. Εδώ, ένα ψεύτικο bot με το όνομα “Safeguard” ζητά από τους χρήστες να ολοκληρώσουν ένα βήμα επαλήθευσης.

Κακόβουλος διακομιστής Discord όπου καταλήγουν οι χρήστες αφού κάνουν κλικ σε έναν παραβιασμένο σύνδεσμο πρόσκλησης.

Κάνοντας κλικ στο “επαλήθευση”, ξεκινά μια ροή OAuth2 και ανακατευθύνει τους χρήστες σε έναν ιστότοπο ηλεκτρονικού “ψαρέματος” (phishing) που μοιάζει πολύ με το Discord. Ο ιστότοπος προφορτώνει μια κακόβουλη εντολή PowerShell στο πρόχειρο και καθοδηγεί τους χρήστες σε μια ψεύτικη διαδικασία επαλήθευσης. Αυτή η τεχνική, γνωστή ως “ClickFix”, ξεγελάει τους χρήστες ώστε να εκτελέσουν την εντολή μέσω του παραθύρου διαλόγου “Εκτέλεση” των Windows.

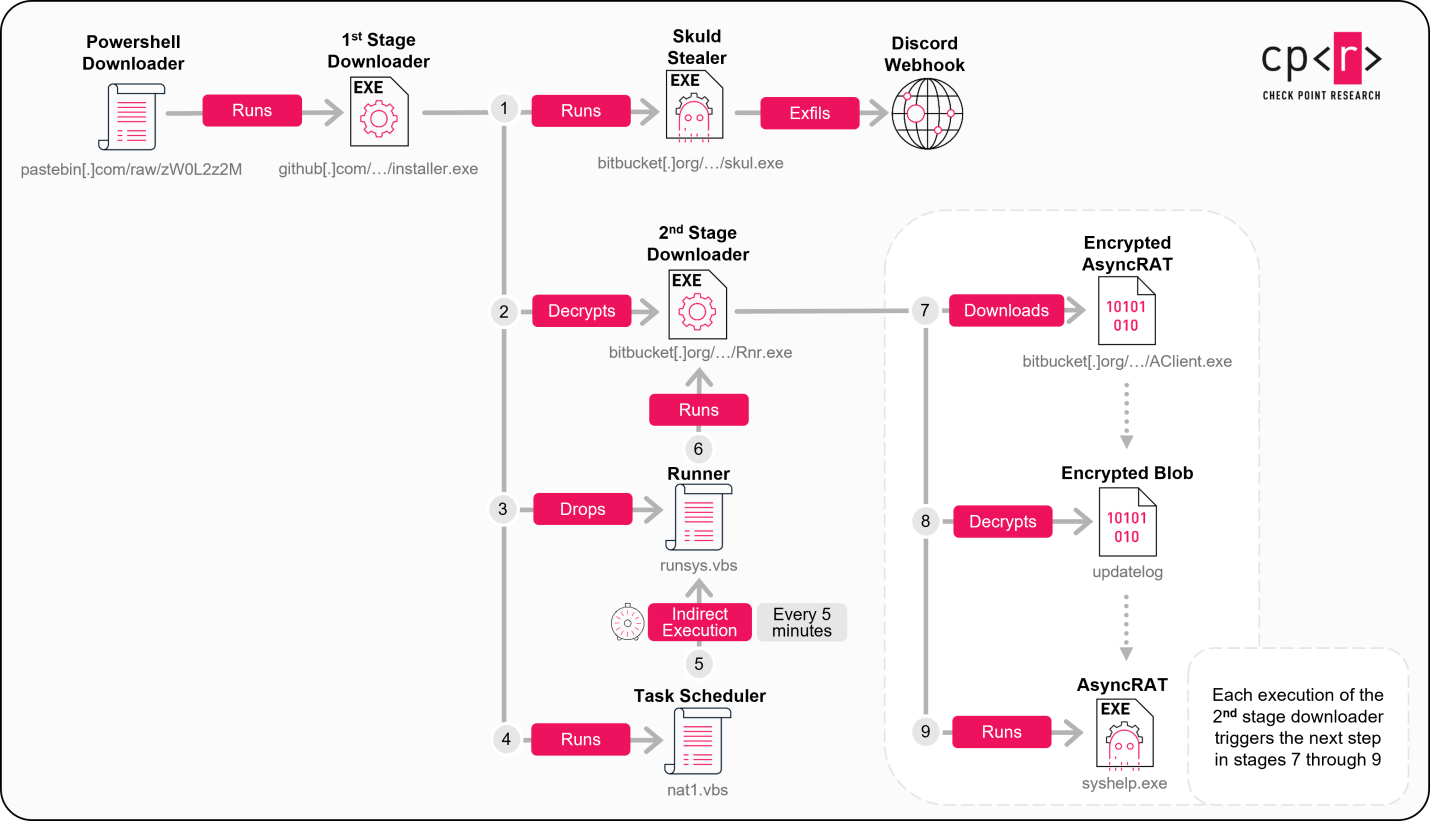

Μόλις εκτελεστεί, το σενάριο PowerShell κατεβάζει πρόσθετα στοιχεία από το Pastebin και το GitHub, ξεκινώντας μια αλυσίδα μόλυνσης πολλαπλών σταδίων. Τελικά, το σύστημα μολύνεται με ωφέλιμα φορτία όπως το AsyncRAT, το οποίο δίνει στους εισβολείς τηλεχειριστήριο, και το Skuld Stealer που στοχεύει τα διαπιστευτήρια του προγράμματος περιήγησης και τα wallet κρυπτονομισμάτων.

Επισκόπηση της αλυσίδας μόλυνσης: Από το PowerShell έως την τελική παράδοση του ωφέλιμου φορτίου κακόβουλου λογισμικού.

Μια Επεκτεινόμενη και Εξελισσόμενη Καμπάνια

Αυτή η καμπάνια δεν είναι στατική. Έχουμε δει τους εισβολείς να ενημερώνουν περιοδικά το πρόγραμμα λήψης τους για να διατηρούν μηδενικό ποσοστό ανίχνευσης στο VirusTotal. Εντοπίσαμε επίσης μια παράλληλη καμπάνια που στόχευε παίκτες. Εδώ, το αρχικό πρόγραμμα φόρτωσης ενσωματώθηκε σε ένα εργαλείο cheat που έχει υποστεί Trojan για το The Sims 4, αποδεικνύοντας την ευελιξία των εισβολέων στη στόχευση διαφορετικών ομάδων χρηστών.

Επίδραση και Εμβέλεια

Ο ακριβής αριθμός των θυμάτων είναι δύσκολο να προσδιοριστεί λόγω της κρυφής χρήσης των webhook του Discord για την εξαγωγή δεδομένων. Ωστόσο, τα στατιστικά στοιχεία λήψης από τα αποθετήρια που χρησιμοποιήθηκαν στην καμπάνια δείχνουν πάνω από 1.300 λήψεις. Τα θύματα ήταν διασκορπισμένα σε όλο τον κόσμο, συμπεριλαμβανομένων των ΗΠΑ, του Βιετνάμ, της Γαλλίας, της Γερμανίας, του Ηνωμένου Βασιλείου και άλλων χωρών.

Η εστίαση στην κλοπή διαπιστευτηρίων και δεδομένων κρυπτονομισμάτων πορτοφολιών υποδηλώνει ένα σαφές οικονομικό κίνητρο πίσω από την επίθεση.

Μια Αξιόπιστη Πλατφόρμα που Μετατράπηκε σε Δούρειο ίππο

Αυτή η καμπάνια δείχνει πώς ένα λεπτό χαρακτηριστικό του συστήματος προσκλήσεων του Discord μπορεί να μετατραπεί σε όπλο. Παραβιάζοντας αξιόπιστους συνδέσμους, οι εισβολείς δημιούργησαν μια αποτελεσματική αλυσίδα επίθεσης που συνδύαζε την κοινωνική μηχανική με την κατάχρηση νόμιμων υπηρεσιών όπως το GitHub, το Bitbucket και το Pastebin.

Αντί να χρησιμοποιούν έντονη συσκότιση, οι απειλητικοί παράγοντες βασίστηκαν σε απλούστερες, πιο μυστικές τεχνικές όπως η εκτέλεση που βασίζεται στη συμπεριφορά, οι προγραμματισμένες εργασίες και η καθυστερημένη αποκρυπτογράφηση ωφέλιμου φορτίου.

Αυτή η καμπάνια υπογραμμίζει την αυξανόμενη πολυπλοκότητα των επιθέσεων κοινωνικής μηχανικής που παραβιάζουν την εμπιστοσύνη των χρηστών. Αντί να βασίζονται σε έντονα συσκοτισμένο κακόβουλο λογισμικό, οι εισβολείς χρησιμοποίησαν νόμιμες υπηρεσίες και απλά κόλπα συμπεριφοράς για να αποφύγουν την ανίχνευση, δείχνοντας πόσο εύκολα μπορούν να χειραγωγηθούν δημοφιλείς πλατφόρμες όταν βασικές λειτουργίες – όπως η διαχείριση συνδέσμων πρόσκλησης – παραμένουν μη ασφαλείς.

Το Discord έχει έκτοτε απενεργοποιήσει το κακόβουλο bot που χρησιμοποιείται σε αυτήν την καμπάνια, αλλά οι βασικές τακτικές παραμένουν βιώσιμες. Οι εισβολείς μπορούν εύκολα να εγγράψουν νέα bot ή να αλλάξουν διανύσματα ενώ συνεχίζουν να εκμεταλλεύονται το σύστημα προσκλήσεων.

Μείνετε προστατευμένοι

- Ελέγξτε ξανά τους συνδέσμους πρόσκλησης – Ελέγχετε πάντα τις διευθύνσεις URL πρόσκλησης του Discord πριν κάνετε κλικ. Εάν ένας σύνδεσμος προέρχεται από μια παλιά πηγή (π.χ., μια ανάρτηση φόρουμ ή ένα tweet), επαληθεύστε πρώτα τη νομιμότητά του.

- Προτιμήστε μόνιμους συνδέσμους πρόσκλησης – Όταν διαχειρίζεστε τους δικούς σας διακομιστές Discord, δημιουργήστε μόνιμους (μη λήγοντες) συνδέσμους πρόσκλησης. Αποφύγετε τη δημόσια δημοσίευση προσωρινών προσκλήσεων.

- Ελέγξτε τη σήμανση “Verified App ” πριν εξουσιοδοτήσετε bots – Αλληλεπιδράστε μόνο με bots που εμφανίζουν το επίσημο σήμα “Επαληθευμένη εφαρμογή” του Discord. Τα μη επαληθευμένα bots ενδέχεται να είναι κακόβουλα.

- Μην εκτελείτε ποτέ άγνωστες εντολές – Κανένας νόμιμος διακομιστής ή διαδικασία επαλήθευσης Discord δεν θα πρέπει να απαιτεί την εκτέλεση εντολών PowerShell ή την επικόλληση οποιουδήποτε στοιχείου στο τερματικό του συστήματός σας. Σταματήστε και ερευνήστε εάν σας ζητηθεί να το κάνετε.

- Υιοθετήστε πολυεπίπεδες άμυνες – Για οργανισμούς, συνδυάστε την εκπαίδευση ευαισθητοποίησης σχετικά με την ασφάλεια με την προστασία τελικών σημείων, την ανίχνευση ηλεκτρονικού “ψαρέματος” (phishing) και τα εργαλεία ασφάλειας του προγράμματος περιήγησης που μπορούν να σταματήσουν τις απειλές πριν εκτελεστούν.

- Αξιοποιήστε την προληπτική προστασία: Το Check Point Threat Emulation παρέχει πρόληψη σε πραγματικό χρόνο έναντι προηγμένου κακόβουλου λογισμικού, τακτικών ηλεκτρονικού “ψαρέματος” (phishing) και απειλών που βασίζονται σε αρχεία, όπως αυτές που χρησιμοποιούνται σε αυτήν την καμπάνια – σε εργαλεία ιστού, email και συνεργασίας. Οι δυνατότητες ανάλυσης συμπεριφοράς και sandboxing προσφέρουν κρίσιμη προστασία έναντι εξελισσόμενων επιθέσεων κοινωνικής μηχανικής και πολυσταδιακών επιθέσεων κακόβουλου λογισμικού.

Για τεχνικές λεπτομέρειες, βρείτε εδώ το πλήρες research report.

No Comments